Die erfolgreichsten Ransomware-Angriffe 2023

Die Auswirkungen eines Ransomware-Angriffs können verheerend sein, und jede Organisation in jedem Sektor kann Opfer werden. Insbesondere kann ein Ransomware-Angriff katastrophale Auswirkungen auf die Finanzen, den Betrieb und den Ruf einer Organisation haben.

Angesichts der scheinbar unvermeidlichen Natur von Ransomware-Angriffen ist es daher das Ziel dieses Artikels, Organisationen dabei zu helfen, die Gesamtauswirkungen eines Ransomware-Angriffs zu messen und zu verstehen sowie die Faktoren zu berücksichtigen, die bei der weiteren Untersuchung dieser Auswirkungen zu berücksichtigen sind.

Darüber hinaus bietet dieser Artikel einen Überblick über einige der bemerkenswertesten Cyberangriffe des Jahres. Er analysiert auch die direkten und indirekten Kosten, die nach einem Cyberangriff entstehen können. Schließlich ist die Wiederherstellung nach einem Angriff ein teurer und schwieriger Prozess, und die tatsächlichen Kosten von Ransomware sind viel höher als das Lösegeld selbst. Organisationen müssen sich daher darauf konzentrieren, Ransomware zu verhindern oder abzumildern. Aus diesem Grund werden in diesem Artikel auch eine Reihe von proaktiven Sicherheitsmaßnahmen hervorgehoben, die von Organisationen ergriffen werden können.

Einleitung

Darüber hinaus steigt die Zahl der Ransomware-Angriffe weiter an. So nahmen beispielsweise in der ersten Hälfte des Jahres 2023 die öffentlich bekannt gewordenen Angriffe im Vergleich zur ersten Hälfte des Jahres 2022 um 49 % zu. Ein wesentlicher Faktor für die bemerkenswerte Zunahme von Ransomware-Angriffen war die Einführung von Ransomware-as-a-Service (RaaS). RaaS ist ein Geschäftsmodell, bei dem Malware-Entwickler Partnern den Zugang zu ihrer bestehenden Infrastruktur in Rechnung stellen, damit diese ihre Ransomware über das Internet verbreiten können. Genauer gesagt bezahlen Partner für den Start von Ransomware-Angriffen, die von den Betreibern entwickelt wurden.

RaaS-Kits sind im Dark Web zu finden, wo sie auf die gleiche Weise beworben werden wie legale Waren. Diese Kits bieten einen schnellen und kostengünstigen Weg für Partner, die nicht die Zeit oder die Fähigkeiten haben, ihre eigene Ransomware-Variante zu entwickeln, um einsatzbereit zu sein. Die verheerenden Auswirkungen von Ransomware-Angriffen auf die Finanzen, den Betrieb und den Ruf der betroffenen Unternehmen sind daher zu einem großen Problem geworden. Darüber hinaus haben hochkarätige Ransomware-Angriffe mittlerweile weitreichende Auswirkungen. Anstatt einer einzelnen Organisation zu schaden, können sie kritische Infrastrukturen stören, Lieferketten unterbrechen und sogar die nationale Sicherheit gefährden. Ransomware-Angriffe können aus einer Vielzahl von Quellen stammen.

Dazu gehören infizierte Software, Phishing-E-Mails und der Fernzugriff auf ungesicherte Netzwerke. Sobald Cyberangreifer Zugang zu den Systemen eines Unternehmens erlangt haben, können sie Malware verbreiten und sensible Daten verschlüsseln, so dass der Zugriff darauf unmöglich wird. Es wird erwartet, dass die weltweiten Kosten für Ransomware-Schäden bis 2031 265 Milliarden Dollar übersteigen werden, was sie zur am schnellsten wachsenden Art von Cyberkriminalität macht. Darüber hinaus können die Kosten eines Ransomware-Angriffs noch lange nach dem Neustart des Unternehmens und der Wiederherstellung der Daten anfallen. Auch Reputationsschäden können ein Hauptgrund für Umsatzeinbußen und in einigen Fällen sogar für die Schließung von Unternehmen sein.

Angesichts der scheinbar unvermeidlichen Natur von Ransomware-Angriffen ist es das Ziel dieses Artikels, Organisationen bei der Messung und dem Verständnis der Gesamtauswirkungen zu unterstützen, die diese Angriffe auf eine Organisation haben können, sowie der Faktoren, die bei der weiteren Untersuchung dieser Auswirkungen berücksichtigt werden sollten. Darüber hinaus bietet dieser Artikel einen Überblick über einige der bedeutendsten Cyberangriffe des Jahres. Außerdem wird eine Analyse der direkten und indirekten Kosten von Ransomware-Angriffen gegeben.

Die größten Ransomware-Angriffe im Jahr 2023

Ransomware-Angriff auf die Royal Mail

Infolgedessen wurde die internationale Zustellung von Briefen und Paketen von Royal Mail über seine Postämter eingestellt. Die Angreifer forderten ein Lösegeld von 80 Millionen Dollar. Royal Mail hat sich jedoch geweigert, der Lösegeldforderung nachzukommen. Nach der Weigerung, das Lösegeld zu zahlen, veröffentlichte LockBit, was es als vollständige Abschrift der Verhandlungen mit Royal Mail bezeichnete. Daraus ging hervor, dass Royal Mail die Zahlungsforderungen von LockBit abgelehnt hatte und dass LockBit seine Lösegeldforderung von 80 Millionen Dollar auf 40 Millionen Dollar reduziert hatte. Ein Sprecher von Royal Mail lehnte es jedoch ab, sich dazu zu äußern, ob Royal Mail einen Teil des Lösegeldes gezahlt hatte.

Auch sensible Daten wie Finanz- und persönliche Informationen könnten infolge des Angriffs kompromittiert worden sein. Auch der Ruf von Royal Mail könnte in Mitleidenschaft gezogen werden, und Kunden könnten sich für alternative Zustelldienste entscheiden. Daher ist es wichtig, dass Organisationen aus den Erfahrungen anderer lernen und im Vorfeld prüfen, ob sie einem Ransomware-Angriff standhalten können.

Minneapolis Public Schools

Zu dem Angriff bekannte sich die Ransomware-Gruppe Medusa, die ein Lösegeld von 1 Million Dollar für die Entschlüsselung der MPS-Systeme forderte. Der Schulbezirk weigerte sich jedoch, das Lösegeld zu zahlen, woraufhin die Bande sensible Schülerdaten und -dateien veröffentlichte. Diese Dateien enthalten äußerst private Informationen über Kinder, einschließlich ihrer psychologischen Profile, Ergebnisse von Intelligenztests, besonderen Bedürfnisse, Medikamente und Informationen über Kinder, deren Eltern geschieden sind.

Einige der Akten enthalten sogar Fälle von Kindern, die Opfer von angeblichem Missbrauch durch Schulpersonal geworden sind. Verhandlungen mit Cyberkriminellen werden im Allgemeinen nicht empfohlen, da Verhandlungen mit bekannten Kriminellen möglicherweise nicht zum gewünschten Ergebnis führen und Zahlungsangebote dazu beitragen, künftige Verbrechen zu finanzieren.

Die Bundesstrafverfolgungsbehörden haben dem Schulbezirk immer wieder geraten, keinen Lösegeldforderungen nachzukommen. Einige Experten haben jedoch in Frage gestellt, ob die Weigerung des Bezirks zu zahlen angesichts der sensiblen Natur und des Umfangs der gehackten Minneapolis-Dateien die richtige Entscheidung war. Während viele Organisationen ihre Netzwerke gehärtet, Daten verschlüsselt und Multifaktor-Authentifizierung implementiert haben, haben Schulsysteme langsamer reagiert. Bis heute sind in den USA mehr als 5 Millionen Schüler von dem Ransomware-Angriff betroffen.

Cyberangriff auf Capita

Im Rahmen des Angriffs auf Capita waren rund 90 Organisationen von einer Verletzung ihrer Daten betroffen. Darüber hinaus erklärte Capita, dass der Vorfall voraussichtlich zwischen 15 und 20 Millionen Pfund kosten wird. Dies wird die Kosten für Wiederherstellung und Sanierung, Honorare und Investitionen zur Stärkung der Cybersicherheitsabwehr und IT-Sicherheit abdecken.

Der Cyberangriff auf Capita verdeutlicht, wie wichtig es für Organisationen ist, wachsam zu bleiben und sicherzustellen, dass ihre Daten und Systeme vor böswilligen Akteuren geschützt sind. Der Einbruch hat Bedenken hinsichtlich der Sicherheit der Kundendaten geweckt, die Capita besitzt. Auch der Ruf des Unternehmens könnte in Mitleidenschaft gezogen werden, was sich auf das Kundenvertrauen und zukünftige Geschäftsmöglichkeiten auswirken könnte.

Aus diesem Grund wird Organisationen empfohlen, robuste Cybersicherheitsprotokolle zu implementieren, um sich besser vor Cyberangriffen zu schützen. Dazu gehört die Verschlüsselung sensibler Daten und die Zusammenarbeit mit Experten auf diesem Gebiet. Der Schutz von Daten durch starke Verschlüsselung bietet auch eine zusätzliche Schutzschicht.

Der Ransomware-Angriff auf die Stadt Dallas, Texas

Die Royal-Ransomware-Bande verschaffte sich zunächst Zugang, indem sie ein grundlegendes Service-Domain-Konto kompromittierte, das mit den Servern der Stadt verbunden war. Die Cyberkriminellen führten dann laterale Bewegungen durch, indem sie legitime Remote-Management-Tools von Drittanbietern und Penetrationstesttechniken verwendeten.

Um die Ausbreitung der Ransomware zu verhindern, begannen die IT-Teams der Stadt mit der aktiven Isolierung der Ransomware. Dallas holte sich die Hilfe eines externen Sicherheitsanbieters, um die Ausrüstung der Stadt zu sperren und unter Quarantäne zu stellen, um die Ausbreitung des Virus zu stoppen. Außerdem gab es einen Reinigungsprozess, bevor die Geräte wieder in Betrieb genommen wurden. Darüber hinaus wurden die Websites der Abteilungen aus Sicherungskopien wiederhergestellt.

Der Prozess der Wiederherstellung aller Server dauerte vom 9. Mai, als der Finanzserver wieder in Betrieb genommen wurde, bis zum 13. Juni, als der letzte von dem Angriff betroffene Server, der Abfallwirtschaftsserver, wiederhergestellt wurde. Der Stadtrat von Dallas hat 8,5 Millionen Dollar für die Wiederherstellung nach dem Ransomware-Angriff vorgesehen. Die Beamten haben jedoch nicht öffentlich erklärt, ob das Lösegeld in diesen Ausgaben enthalten ist.

Der Ransomware-Angriff auf Dallas zeigt uns, dass Städte für ihr kontinuierliches Funktionieren von digitaler Infrastruktur abhängig sind und dass es für sie sehr wichtig ist, auf einen Cyberangriff vorbereitet zu sein. Insbesondere könnten Cyberangriffe auf Städte katastrophale Folgen haben, erhebliche finanzielle Verluste verursachen, Infrastrukturdienste stören, private Daten der Menschen verlieren und das Vertrauen der Menschen in intelligente Systeme selbst untergraben.

MOVEit-Ransomware-Angriff

Dies ermöglichte ihnen den Zugriff auf Datenbanken, die von der MOVEit-Anwendung gehostet wurden. SQL-Injection ist eine Technik zur Ausnutzung von Schwachstellen, die es Angreifern ermöglicht, bösartigen Code in eine Anwendung einzuschleusen, um eine Datenbank einzusehen oder zu modifizieren. Dies bedeutete, dass jede Datei, die mit MOVEit übertragen wurde, Gefahr lief, von den Angreifern gestohlen zu werden.

Die Angreifer kontaktierten dann die Organisationen, deren Daten gestohlen worden waren, um sie darüber zu informieren, dass sie Opfer eines Cyberangriffs geworden waren und dass die Dateien veröffentlicht würden, wenn kein Lösegeld gezahlt würde. Der Angriff auf MOVEit betraf mehr als 1150 Organisationen und fast 56 Millionen Menschen bei einem weltweiten Kostenaufwand von etwa 11 Milliarden Dollar, was ihn zu einem der größten Cyberangriffe des Jahres macht.

Infolge dieses Angriffs könnten möglicherweise sensible Dateien mit persönlichen Kundendaten oder geistigem Eigentum online veröffentlicht werden. Dies könnte sowohl für die betroffenen Organisationen als auch für die Kunden oder Nutzer, die möglicherweise Informationen zur Verfügung gestellt haben, schwerwiegende Auswirkungen haben.

Die Auswirkungen von Ransomware-Angriffen auf Unternehmen

Die Kosten der Schließung aufgrund eines Ransomware-Angriffs

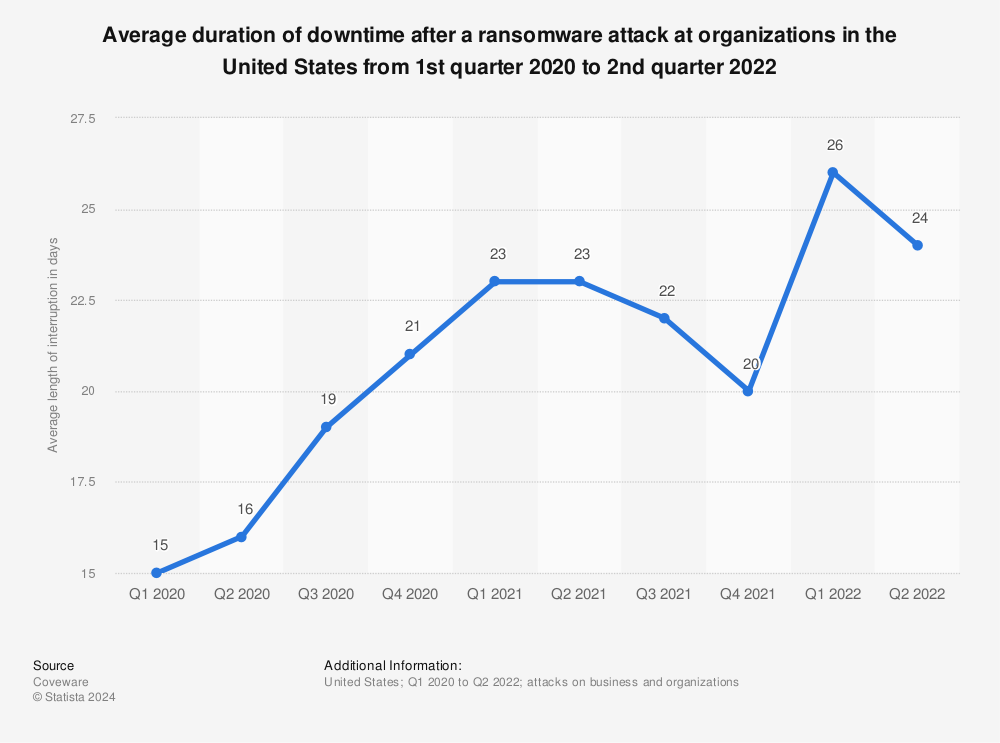

Laut Statista betrug die durchschnittliche Ausfallzeit im zweiten Quartal 2022 24 Tage. Darüber hinaus führten Ausfallzeiten in den Vereinigten Staaten im Jahr 2021 zu Kosten in Höhe von 159,4 Milliarden Dollar. Darüber hinaus muss sich die gesamte Organisation, von der IT-Abteilung, die für die Wiederherstellung des Betriebs und der Daten verantwortlich ist, bis hin zur Marketingabteilung, die für die Krisenkommunikation zuständig ist, auf die Wiederherstellung konzentrieren. Hinzu kommen die Kosten für die Einstellung von Auftragnehmern zur Beschleunigung der Wiederherstellungsbemühungen und der Produktivitätsverlust.

Darüber hinaus können Ransomware-Angriffe oft organisatorische Schwachstellen in Bezug auf die Sicherheitsinfrastruktur aufdecken, was auch zu zusätzlichen Kosten für die Implementierung neuer Technologien zur Verbesserung der Cybersicherheit und für kostspielige Neuerungen führen kann.

Reputationsschäden

So verzeichnete Uber beispielsweise in der Folge des Ransomware-Angriffs einen Rückgang der Verbraucherwahrnehmung um 141,3 %. Darüber hinaus informierte Uber die Öffentlichkeit nicht über den Angriff, und diese Verzögerung führte zu Geldstrafen und Sanktionen in Bezug auf Sicherheitsprotokolle sowie zu einem Rückgang des Kundenvertrauens.

Ein weiteres Beispiel ist Target, das nach einem bedeutenden Datenleck einen massiven Skandal erlebte und im darauffolgenden Jahr einen Rückgang der Verbraucherwahrnehmung um 54,6 % verzeichnete. Infolgedessen ist für einige Organisationen nach einem Ransomware-Angriff eine vollständige Umgestaltung der Marke erforderlich, und der Schaden für ihren Ruf kann einen steilen Anstieg bedeuten, um das Vertrauen ihrer Kunden zurückzugewinnen.

Lösegeldkosten

Diese Zahl hat sich im Vergleich zum Vorjahr, als die durchschnittliche Auszahlung 812.380 Dollar betrug, fast verdoppelt. Die bisher größte jemals registrierte Ransomware-Zahlung wurde von CNA Financial, einem Finanzunternehmen mit Sitz in Chicago, Illinois, USA, geleistet.

Ransomware-Wiederherstellung

Insbesondere könnten Cyberangriffe auf Städte katastrophale Folgen haben, erhebliche finanzielle Verluste verursachen, Infrastrukturdienste stören, private Daten der Menschen verlieren und das Vertrauen der Menschen in intelligente Systeme selbst untergraben. 2.5 MOVEit-Ransomware-Angriff Der MOVEit-Angriff, der am 27. Mai begann, war ein Cyberangriff, der eine Schwachstelle in dem von MOVEit verwalteten Dateiübertragungsdienst ausnutzte.

Der Dienst wird von vielen Organisationen zur sicheren Übertragung sensibler Dateien genutzt. Der von der CLOP-Ransomware-Bande orchestrierte Angriff nutzte eine Zero-Day-Schwachstelle aus, die es Cyberangreifern ermöglichte, einen Structured Query Language (SQL)-Injection-Angriff durchzuführen. Dies ermöglichte ihnen den Zugriff auf Datenbanken, die von der MOVEit-Anwendung gehostet wurden.

SQL-Injection ist eine Technik zur Ausnutzung von Schwachstellen, die es Angreifern ermöglicht, bösartigen Code in eine Anwendung einzuschleusen, um eine Datenbank einzusehen oder zu modifizieren. Dies bedeutete, dass jede Datei, die mit MOVEit übertragen wurde, Gefahr lief, von den Angreifern gestohlen zu werden. Die Angreifer kontaktierten dann die Organisationen, deren Daten gestohlen worden waren, um sie darüber zu informieren, dass sie Opfer eines Cyberangriffs geworden waren und dass die Dateien veröffentlicht würden, wenn kein Lösegeld gezahlt würde.

Der Angriff auf MOVEit betraf mehr als 1150 Organisationen und fast 56 Millionen Menschen bei einem weltweiten Kostenaufwand von etwa 11 Milliarden Dollar, was ihn zu einem der größten Cyberangriffe des Jahres macht. Infolge dieses Angriffs könnten möglicherweise sensible Dateien mit persönlichen Kundendaten oder geistigem Eigentum online veröffentlicht werden. Dies könnte sowohl für die betroffenen Organisationen als auch für die Kunden oder Nutzer, die möglicherweise Informationen zur Verfügung gestellt haben, schwerwiegende Auswirkungen haben. 3 Die Auswirkungen von Ransomware-Angriffen auf Unternehmen Sowohl durch indirekte als auch durch direkte Kosten können die finanziellen Auswirkungen von Ransomware-Angriffen für Organisationen katastrophal sein. Zu den indirekten Kosten gehören Kosten im Zusammenhang mit Reputationsschäden, Rechtskosten und Ausfallzeiten.

Zu den direkten Kosten gehören die Zahlung des Lösegeldes und die Beschäftigung von Experten zur Wiederherstellung betroffener Systeme und zur Bereinigung von Malware. Sowohl indirekte als auch direkte Kosten werden in den folgenden Abschnitten erörtert. 3.1 Die Kosten der Schließung aufgrund eines Ransomware-Angriffs Sobald Cyberangreifer Dateien verschlüsseln, kommt das Geschäft praktisch zum Erliegen. Es kann fast unmöglich werden, Einnahmen zu erzielen, und auch die Produktivität kann auf Null sinken.

Die erzwungene Schließung eines Unternehmens ist daher mit zusätzlichen Kosten verbunden, die oft schwer vorherzusagen oder auszugleichen sind. Laut Statista betrug die durchschnittliche Ausfallzeit im zweiten Quartal 2022 24 Tage. Darüber hinaus führten Ausfallzeiten in den Vereinigten Staaten im Jahr 2021 zu Kosten in Höhe von 159,4 Milliarden Dollar. Darüber hinaus muss sich die gesamte Organisation, von der IT-Abteilung, die für die Wiederherstellung des Betriebs und der Daten verantwortlich ist, bis hin zur Marketingabteilung, die für die Krisenkommunikation zuständig ist, auf die Wiederherstellung konzentrieren.

Hinzu kommen die Kosten für die Einstellung von Auftragnehmern zur Beschleunigung der Wiederherstellungsbemühungen und der Produktivitätsverlust. Darüber hinaus können Ransomware-Angriffe oft organisatorische Schwachstellen in Bezug auf die Sicherheitsinfrastruktur aufdecken, was auch zu zusätzlichen Kosten für die Implementierung neuer Technologien zur Verbesserung der Cybersicherheit und für kostspielige Neuerungen führen kann. 3.2 Reputationsschäden Organisationen müssen auch die Kosten für Reputationsschäden berücksichtigen, wenn sie versuchen, die Gesamtkosten eines Ransomware-Angriffs zu berechnen. Dies liegt daran, dass viele Organisationen, die sich über einen langen Zeitraum einen guten Ruf aufgebaut haben, nach einem Ransomware-Angriff einen Imageschaden erleiden.

So verzeichnete Uber beispielsweise in der Folge des Ransomware-Angriffs einen Rückgang der Verbraucherwahrnehmung um 141,3 %. Darüber hinaus informierte Uber die Öffentlichkeit nicht über den Angriff, und diese Verzögerung führte zu Geldstrafen und Sanktionen in Bezug auf Sicherheitsprotokolle sowie zu einem Rückgang des Kundenvertrauens.

Ein weiteres Beispiel ist Target, das nach einem bedeutenden Datenleck einen massiven Skandal erlebte und im darauffolgenden Jahr einen Rückgang der Verbraucherwahrnehmung um 54,6 % verzeichnete. Infolgedessen ist für einige Organisationen nach einem Ransomware-Angriff eine vollständige Umgestaltung der Marke erforderlich, und der Schaden für ihren Ruf kann einen steilen Anstieg bedeuten, um das Vertrauen ihrer Kunden zurückzugewinnen. 3.3 Lösegeldkosten In den meisten Fällen wird das geforderte Lösegeld als Prozentsatz des Jahresumsatzes des angegriffenen Unternehmens berechnet. Laut dem Sophos State of Ransomware-Bericht, einer Umfrage unter 3000 IT-Entscheidungsträgern in mittelständischen Unternehmen in 14 Ländern, betrug die durchschnittliche Ransomware-Zahlung im Jahr 2023 1,54 Millionen Dollar.

Diese Zahl hat sich im Vergleich zum Vorjahr, als die durchschnittliche Auszahlung 812.380 Dollar betrug, fast verdoppelt. Die bisher größte jemals registrierte Ransomware-Zahlung wurde von CNA Financial, einem Finanzunternehmen mit Sitz in Chicago, Illinois, USA, geleistet. 3.4 Ransomware-Wiederherstellung Laut einem Sophos-Bericht aus dem Jahr 2023 meldeten Organisationen geschätzte durchschnittliche Kosten für die Wiederherstellung nach Ransomware-Angriffen in Höhe von 1,82 Millionen Dollar, ohne gezahlte Lösegelder.

Dies steht im Vergleich zu insgesamt 1,4 Millionen Dollar im Jahr 2022. Um sich von einem Cyberangriff zu erholen, können Organisationen mehrere Schritte unternehmen. Der erste Schritt besteht darin, infizierte Systeme zu isolieren. Dies verhindert, dass sich die Ransomware auf andere Systeme ausbreitet. Anschließend ist die Identifizierung der Ransomware-Variante erforderlich. Der schnellste Weg, sich von einem Cyberangriff zu erholen, ist die Wiederherstellung der Daten aus Backups, wenn dies möglich ist. Derselbe Sophos-Bericht ergab, dass die Verwendung von Backups zur Wiederherstellung deutlich billiger ist als Lösegeldzahlungen.

Dem Bericht zufolge betrugen die durchschnittlichen Kosten für die Wiederherstellung für diejenigen, die Backups verwendeten, 375.000 Dollar, die Hälfte der Kosten, die diejenigen hatten, die das Lösegeld zahlten (750.000 Dollar). Wenn die Option der Wiederherstellung des Backups nicht verfügbar ist, können Unternehmen auch versuchen, Entschlüsselungstools zu verwenden, zumal einige Ransomware-Varianten kostenlos verfügbar sind. Außerdem ist es wichtig, sich so schnell wie möglich mit den Strafverfolgungsbehörden in Verbindung zu setzen, die auch bei der Wiederherstellung von Dateien helfen können.

Rechtliche Verfolgung

Das Versäumnis, sensible Daten zu schützen, kann rechtliche und regulatorische Konsequenzen haben. Dies hängt von der Gerichtsbarkeit ab, in der die Organisation tätig ist, und von der Art des Vorfalls. Wenn es um die finanziellen Auswirkungen von Ransomware auf die Organisation geht, müssen daher auch die Kosten der Nichteinhaltung in Form von Geldstrafen oder Bußgeldern berücksichtigt werden.

Auch die möglichen Kosten für rechtliche Schritte müssen berücksichtigt werden. Da Cyberangriffe zugenommen haben, ist auch das öffentliche Bewusstsein für den Schutz personenbezogener Daten gestiegen. Infolgedessen hängen die Kosten für rechtliche Schritte von einer Reihe von Faktoren ab, wie z. B. der Menge der gestohlenen Daten, der Branche, dem Umfang des Verstoßes und den Kollateralschäden.

So mussten beispielsweise Target und Home Depot infolge von Datenschutzverletzungen Vergleiche in zweistelliger Millionenhöhe abschließen. Aus Kostengründen werden sich die meisten Unternehmen für die Beilegung einer Verletzung entscheiden, anstatt einen langwierigen Rechtsstreit zu führen.

Cyberversicherung

Mit der zunehmenden Zahl von Ransomware-Angriffen ist jedoch auch die Zahl der Unternehmen gestiegen, die Schadenersatzansprüche infolge von Cyberangriffen geltend machen. Daher reagieren die Versicherer auf diesen finanziellen Druck mit einer Erhöhung der Prämien. Genauer gesagt verlangen die Versicherungsgesellschaften höhere Prämien, da sie die wachsende Risikolandschaft des digitalen Zeitalters verstehen.

Derzeit decken nicht alle Cyberversicherungspolicen die Zahlung von Lösegeldern ab, aber sie können Deckung für Betriebsunterbrechungen, Datenwiederherstellung, IT-Forensik, Krisenmanagement und Öffentlichkeitsarbeit bieten. Allerdings können Cyberangreifer Organisationen mit Cyberversicherung ins Visier nehmen, da sie wissen, dass diese eher ein Lösegeld zahlen, um ihre Daten wiederherzustellen, und der Versicherer unter bestimmten Umständen die Lösegeldkosten erstatten kann.

Diskussionen und Empfehlungen

Es gibt eine Reihe von proaktiven Sicherheitsmaßnahmen, die von Organisationen ergriffen werden können. Eine davon ist die Aktualisierung der Software. Ein wichtiger Faktor für hohe Sanierungskosten sind veraltete und fragmentierte IT-Systeme. Der Grund dafür ist, dass Organisationen nach einem Cyberangriff ihre Systeme von Grund auf neu aufbauen müssen, und das kostet sowohl Geld als auch Zeit. Es ist daher wichtig, die Systeme auf dem neuesten Stand zu halten, bevor Cyberkriminelle angreifen können. Eine weitere wichtige Maßnahme ist die Implementierung einzigartiger und komplexer Passwörter, die für Angreifer schwer zu knacken oder zu erraten sind. Auch die Schulung der Mitarbeiter, wie sie Phishing oder andere Angriffsmethoden vermeiden und erkennen können, durch regelmäßige Schulungen zu bewährten Cybersicherheitspraktiken ist eine notwendige Maßnahme, um zu verhindern, dass sie Opfer eines Ransomware-Angriffs werden.

Ein weiterer wichtiger Schritt ist die Entwicklung eines robusten Vorfallreaktionsplans. Dies kann dazu beitragen, die schädlichen Auswirkungen von Cybersicherheitsvorfällen abzumildern, die zum Verlust von Daten, zur Zerstörung von Daten oder zum Zusammenbruch eines ganzen Netzwerks führen können. Der Vorfallreaktionsplan umfasst in der Regel fünf Schritte: Eindämmung, Bewertung, Reaktion, Kommunikation und Wiederherstellung. Auch eine Endpunkthärtung wird empfohlen. Die Bedrohungsfläche der Organisation kann begrenzt und alle verbleibenden Sicherheitslücken können durch sichere Konfigurationseinstellungen beseitigt werden. Darüber hinaus sollte ein robustes Intrusion Detection System (IDS) implementiert werden, das nach bösartigen Aktivitäten sucht, indem es Netzwerkverkehrsprotokolle mit Signaturen abgleicht, die bekannte verdächtige Aktivitäten erkennen. Das IDS wird das Unternehmen alarmieren, wenn potenziell bösartige Aktivitäten erkannt werden.

Schlussfolgerung

Telefon: 0160 950 18984

Mail: info@staysafe-academy.com